关于克拉马斯县的简单事实

澳门官方球盘下载app

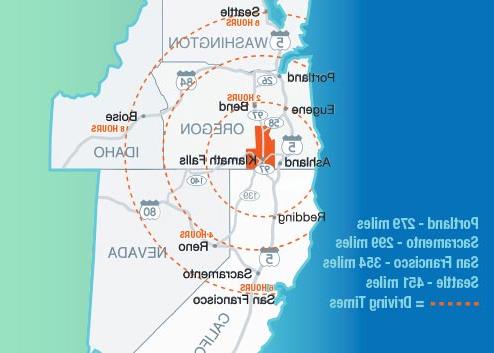

方便的澳门官方球盘下载app

在俄勒冈州阳光明媚的一面,半天的车程

到附近的主要市场

- 开车5小时到旧金山

- 5小时车程到波特兰

- 驱车1小时即可到达举世闻名的火山口湖

Better-than-Oregon天气

了解更多关于我们的澳门官方球盘下载app

特殊工人基础

受过教育的工人

- 88%的人拥有高中文凭

- 30%的人拥有大学学位

- 每年有700名毕业生从60多个当地大学毕业

训练有素的工人

- 劳动力为超过3,100家当地企业提供服务

- 接受过十几个不同行业的培训

均衡的劳动力

- 蓝领占64%,白领占35%

- 我国近60%的人口年龄在20-64岁之间

- 甚至男女工人的分裂

小镇的无形资产

澳门官方球盘下载app

- 精明的规划委员会

- 加快许可

- 减少部门检讨

你的朋友 & 邻居是你的社区伙伴

轻松的城市文化

- 没有高峰时间-平均开车时间为15分钟

- 有很多开阔的空间

- 平静的生活节奏

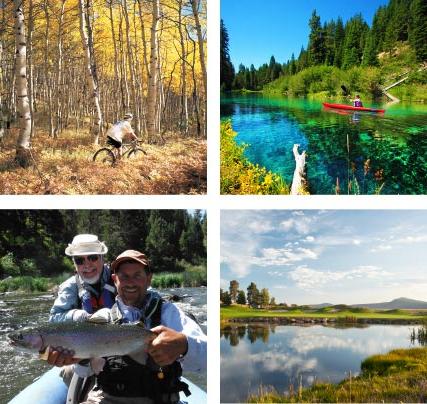

无与伦比的户外生活方式

俄勒冈最好的活动

值得体验的美好事物

- 发现世界闻名的美丽 火山口湖国家公园

- 去洞穴探险 熔岩床国家纪念碑

- 徒步旅行的 太平洋屋脊小径

- 世界一流的飞钓 威廉森河

- 在阿诺德·帕尔默球场打高尔夫球 Running Y Ranch度假村

现在就探索数据

我们的财产和社区分析工具提供克拉马斯瀑布和克拉马斯县周边社区的人口普查数据. 探索多层次的信息,包括 热图,分区,信息图表,图表和图表,以找到您的下一个业务澳门官方球盘下载app.